Something

LuoGo刷题(20220107)

1.自动填充0

1 |

|

2.一维数组的输入

1 |

|

- 问题一:数组的长度应该是长度+1 还有一个”/0”的结尾符号

- 问题二:数组的输入:

1 | int sorce[10]; |

- 问题三:一般函数中的符号用’ ‘(单引号),输出时用” “(双引号)

- 问题四:数组中的元素要判断是什么类型 是否可以直接与 数字 进行运算

例题:ISBN码

例题:题目描述

每一本正式出版的图书都有一个 ISBN 号码与之对应,ISBN 码包括 99 位数字、11 位识别码和 33 位分隔符,其规定格式如 x-xxx-xxxxx-x,其中符号 - 就是分隔符(键盘上的减号),最后一位是识别码,例如 0-670-82162-4就是一个标准的 ISBN 码。ISBN 码的首位数字表示书籍的出版语言,例如 00 代表英语;第一个分隔符 - 之后的三位数字代表出版社,例如 670670 代表维京出版社;第二个分隔符后的五位数字代表该书在该出版社的编号;最后一位为识别码。

识别码的计算方法如下:

首位数字乘以 11 加上次位数字乘以 22 ……以此类推,用所得的结果 mod11mod11,所得的余数即为识别码,如果余数为 1010,则识别码为大写字母 XX。例如 ISBN 号码 0-670-82162-4 中的识别码 44 是这样得到的:对 067082162 这 99 个数字,从左至右,分别乘以 1,2,…,91,2,…,9 再求和,即 0×1+6×2+……+2×9=1580×1+6×2+……+2×9=158,然后取 158mod11158mod11 的结果 44 作为识别码。

你的任务是编写程序判断输入的 ISBN 号码中识别码是否正确,如果正确,则仅输出 Right;如果错误,则输出你认为是正确的 ISBN 号码。

输入格式

一个字符序列,表示一本书的 ISBN 号码(保证输入符合 ISBN 号码的格式要求)。

输出格式

一行,假如输入的 ISBN 号码的识别码正确,那么输出 Right,否则,按照规定的格式,输出正确的 ISBN 号码(包括分隔符 -)。

输入输出样例

输入 #1 输出 #1

0-670-82162-4 Right

输入 #2 输出 #2

0-670-82162-0 0-670-82162-4

1 |

|

3.for循环条件的设定

C++中for (int i = 1; i <= n; i++) 和for (int i =0 ; i <= n; i++)有什么区别?

在 C++ 中,这两个循环的区别在于循环次数和循环变量的初始值和终止值。

在for (int i = 1; i <= n; i++) 循环中,循环变量 i 的初始值为 1,终止值为 n,所以循环会执行 n 次。在每次循环中,循环变量 i 的值会自增 1。

在**for (int i =0 ; i <= n; i++)**循环中,循环变量 i 的初始值为 0,终止值为 n,所以循环会执行 n+1 次。在每次循环中,循环变量 i 的值会自增 1。

例如,

如果 n 等于 3,那么第一个循环会执行三次,每次的 i 的值分别为 1、2 和 3。

第二个循环也会执行三次,每次的 i 的值分别为 0、1 和 2。

通常来说:

如果你想要循环执行 n 次,你可以使用 for (int i = 0; i < n; i++),这样 i 的值就会从 0 到 n-1。

如果你想要循环执行 n+1 次,你可以使用 for (int i = 0; i <= n; i++),这样 i 的值就会从 0 到 n。

4.清屏的指令

1 | system("cls"); |

5.回文质数的判断

回文质数

题目描述

因为 151151 既是一个质数又是一个回文数(从左到右和从右到左是看一样的),所以 151151 是回文质数。

写一个程序来找出范围 [a,b](5≤a<b≤100,000,000)[a,b](5≤a<b≤100,000,000)(一亿)间的所有回文质数。

输入格式

第一行输入两个正整数 aa 和 bb。

输出格式

输出一个回文质数的列表,一行一个。

输入输出样例

输入 #1 输出 #1

5 500 5 7 11 101 131 151 181 191 313 353 373 383

1 | #include <iostream> |

呜呜呜 新学期网叕G了20230222

首先是一个误区

在重启路由器的时候电源要连上,但是网线是不连的,进行一系列的操作之后再连接网线和网口。

还有一个不知道的是路由器的网口连接用的是WAN口,而不是LAN

LAN和WLAN的区别

LAN全称Local Area Network 中文名即局域网,在某一个区域多台计算机互联成计算机组,适用于接电脑的网线

WLAN全称Wireless LAN无线局域网,空中进行通信连接

全过程就是

先拿一个路由器,只插上电源之后,现在的网络是一个开放的网络,可以直接连接,进行路由器的初始化,设置好路由器的名称密码等等:

怕忘记所以就将管理员密码和WiFi设置成了同一个

弄好了之后将网线插好,由于是无线连接所以使用的是将网口和路由器的WLAN口连接,连好了之后就好了。

出现的界面是:本次输入的宽带账号已在线 请勿重复登录拨号报错691

造成的原因有:

- 宽带账号欠费停机——充值缴费

- 宽带拨号账号和密码输入错误——重置密码

- 宽带上网账号卡在运营商服务器上(本该有信号。但是无法上网)——需要联系客服将宽带端口优化刷新,设备进行断电,5分钟之后在重启就好了

重启之后就可以正常上网了

可恶啊 python装不上z3(20221114)

呜呜呜~

将电脑中的所有python相关的所有东西全部卸载掉之后,重新下,才发现是一个极为方便的修复方法

python3的重装

卸载:

首先一定不要先将launcher给删除掉,血的教训,我服了,如果和我一样先把这玩意儿给卸了的话,就会出现一堆的错误,但总的来说还是在文件查找上出现了错误。

命令:

del xxx文件名删除顽固的文件。

为了两种版本的python能够共存,要改掉名字。

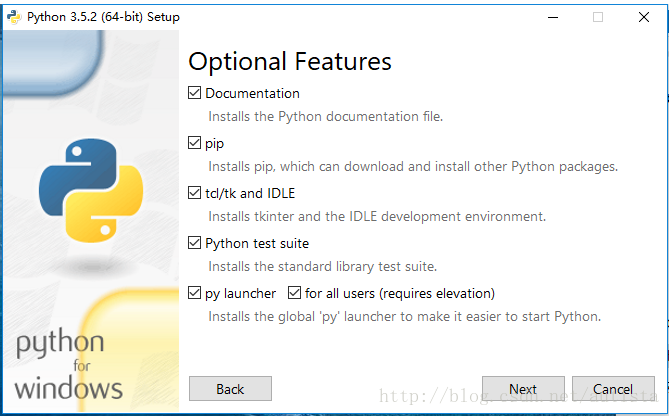

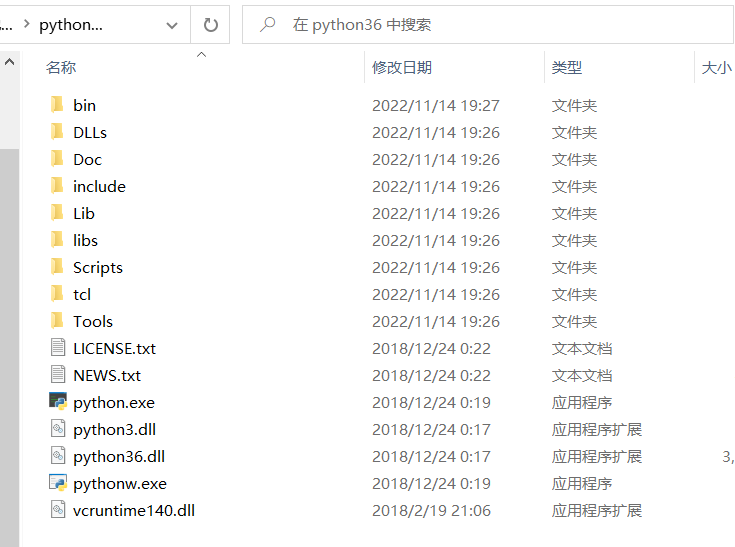

安装python3.6

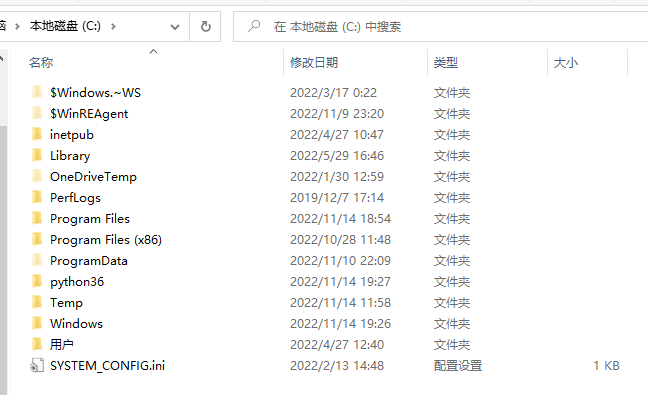

在文件的途径上也要注意,要尽量简单一些

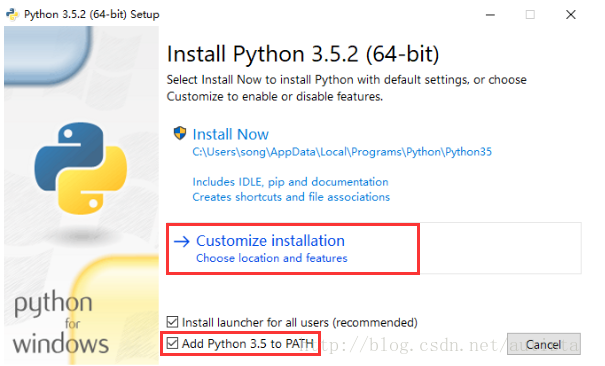

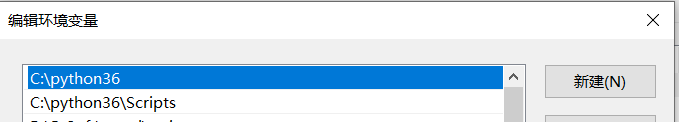

这里勾选的“Add Python 3.5 to PATH”是放在的用户变量中的。

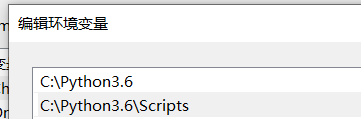

再进行手动设置环境变量

同样的方法在安装一次python2

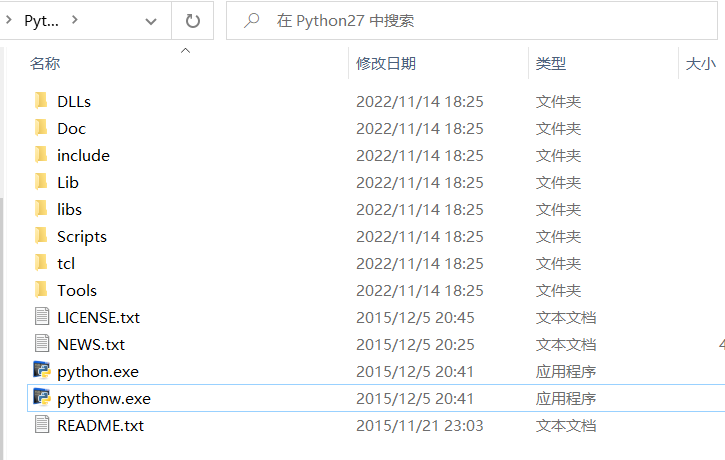

将原来的python.exe和pythonw.exe都改成python3.exe和pythonw3.exe

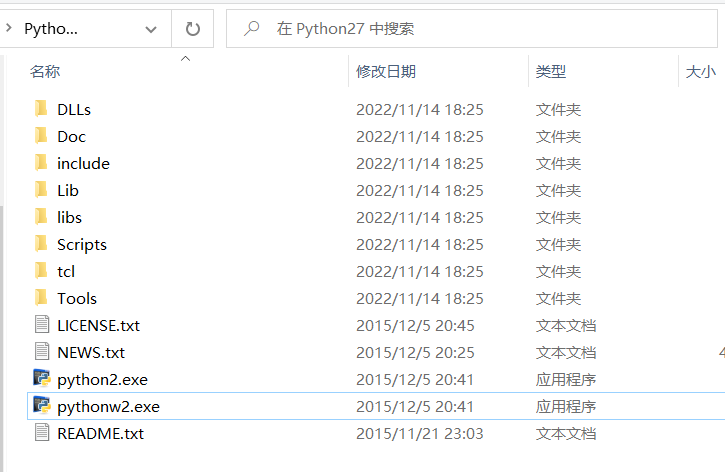

python2的安装

改名字

差不多就是这样子了

设置pip,使得两种pip共存

之前已经改换掉名字了,之后要强制重新安装一下pip,在根目录打开命令行,输入:

python3

1 | python3 -m pip install --upgrade pip --force-reinstall |

python2

1 | python2 -m pip install --upgrade pip --force-reinstall |

结果

python3的安装好了

全部推翻!!

python3.6的环境也是可以将z3进行安装的。

但是前提就是你的python足够干净。所以在之前要将之前电脑里面有的python全部清空之后,重新安装一次python。

和上面的重装的方式一样

- 自定义一个相对好找的位置来放这个python的文件,还有就是放在C盘下,新建文件为python36

- 用户环境不用配置,需要手动配置系统环境。

配置好了。

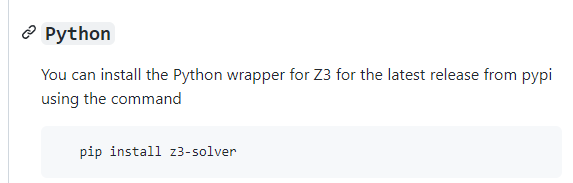

- 直接输入命令

pip install z3-solver

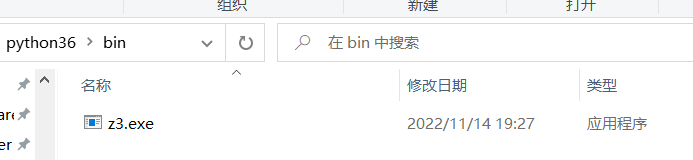

此时观察到

多了一个bin文件,惊喜就出来了!!

BurpSuite这个软件G了之后的重新下载(20221106)

首先是Java环境的问题,我的Java环境原来是1.7的,点了run之后死活也跳不出来小弹框,所以问了同学之后发现是使用的坏境是错误的,怎么办?能想到的办法只能换!

1.原Java环境的卸除

先是在控制面板里将一开始的两个这样的Java 7 Update Java SE Development Kit 7的应用全部卸载掉。发现卸载完了之后原文件都会一并被删除掉,所以不用再人工去删一些不必要的文件了。

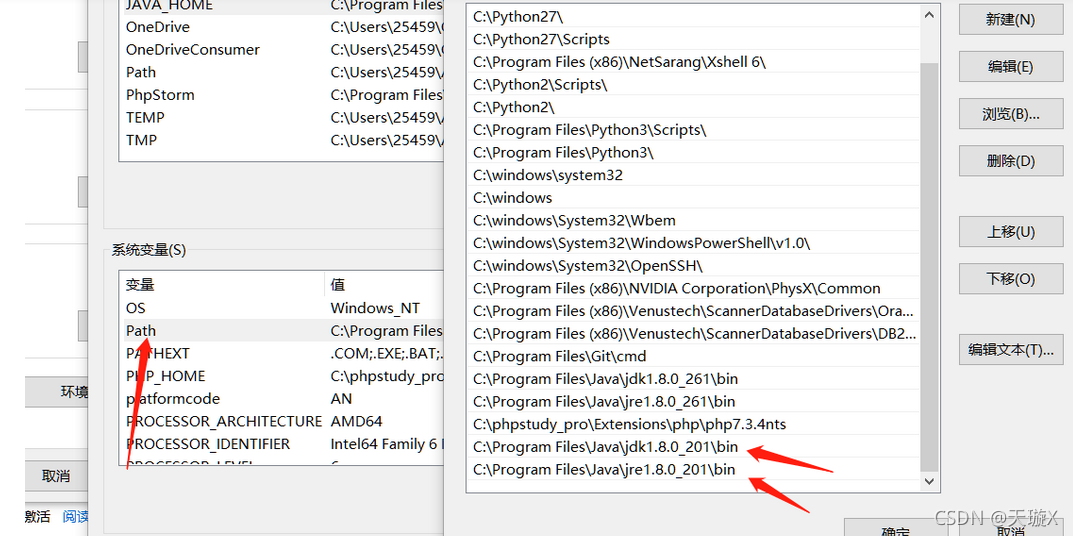

2.配置新的Java8环境

需要安装 jdk-8u261-windows-x64.exe

这是从学习通老师那里白嫖的,感谢我的Java老师,太爱了,一度给了激活idea的教程

直接 下一步

放在C盘里,默认不变,直接 下一步 等待安装好

放在C盘里,默认不变,直接 下一步 等待安装好

安装好了之后,一般环境配置都是自动配置好的,但还是可以检查一下,系统环境配置一下

这样Java部分的全部工作就做好了

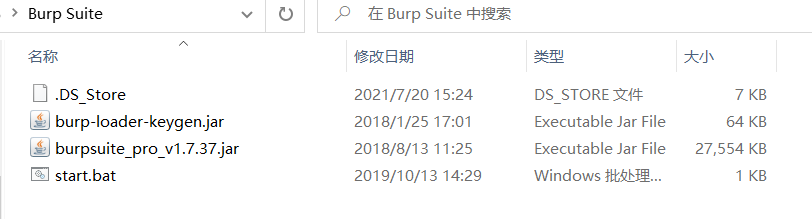

3.安装BurpSuite

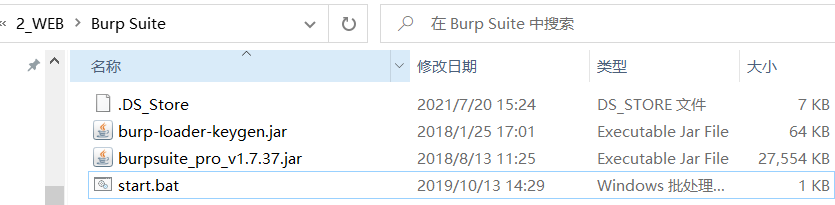

解压后的文件中一般都是这样的四个文件

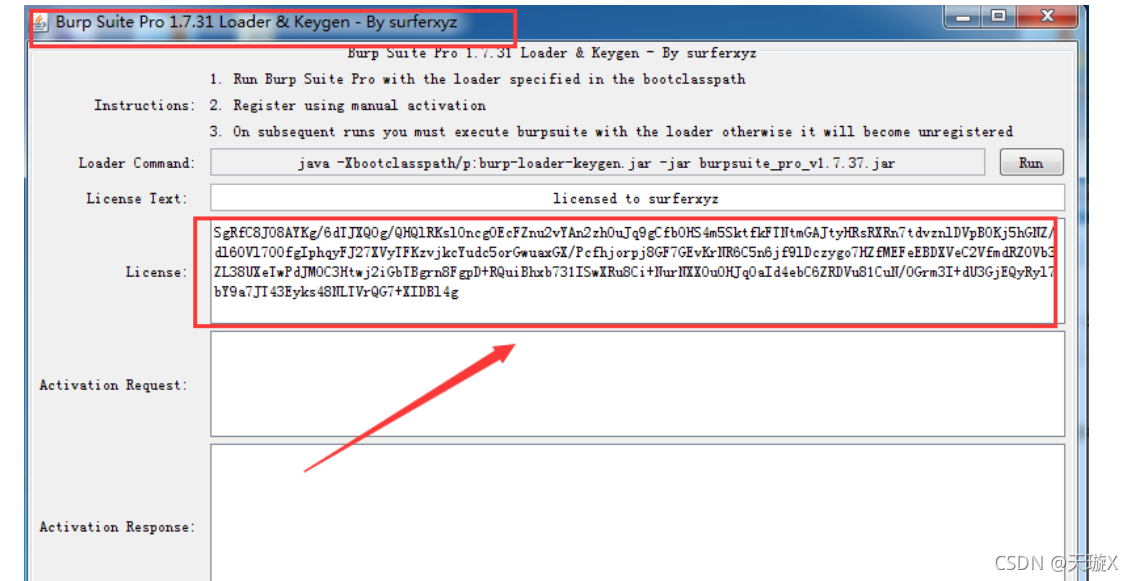

首先,双击打开burp-loader-keygen.jar文件,复制Lisence中的内容,然后点击Run(就是这里的run是需要的Java1.8的环境来运行出来)

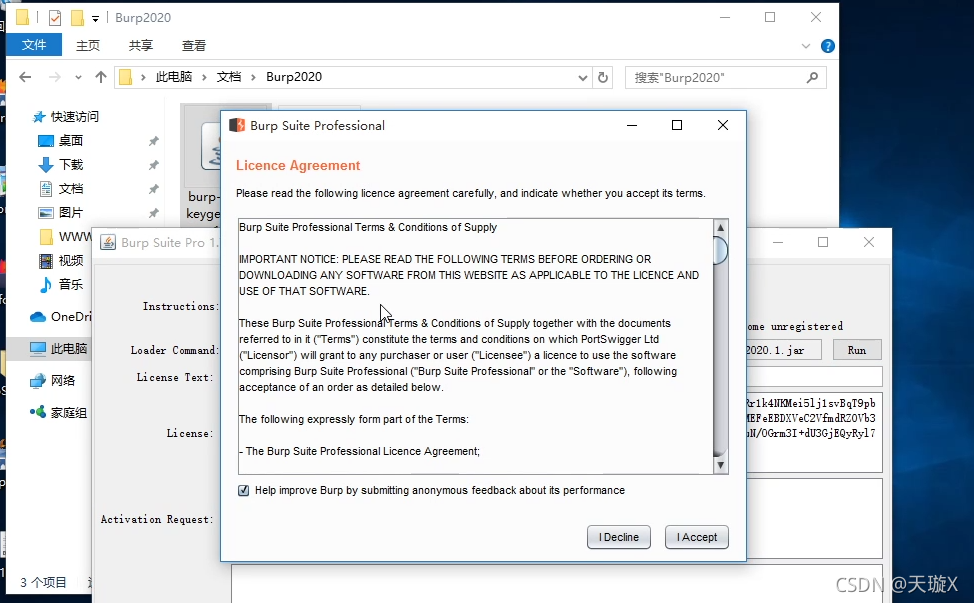

出现弹框之后

直接I Accept

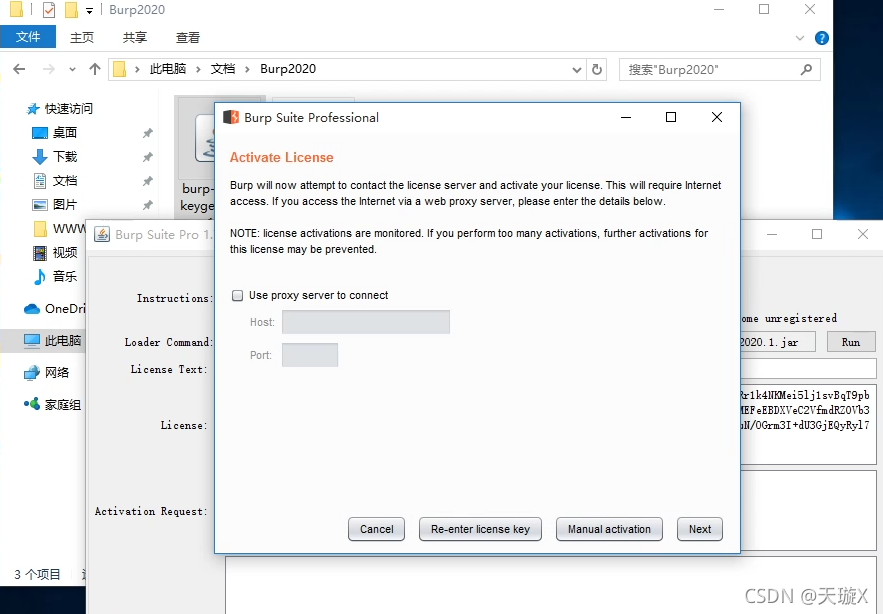

将上面复制Lisence中的内容粘贴在这里,粘贴好之后点Next

点击Manual activation

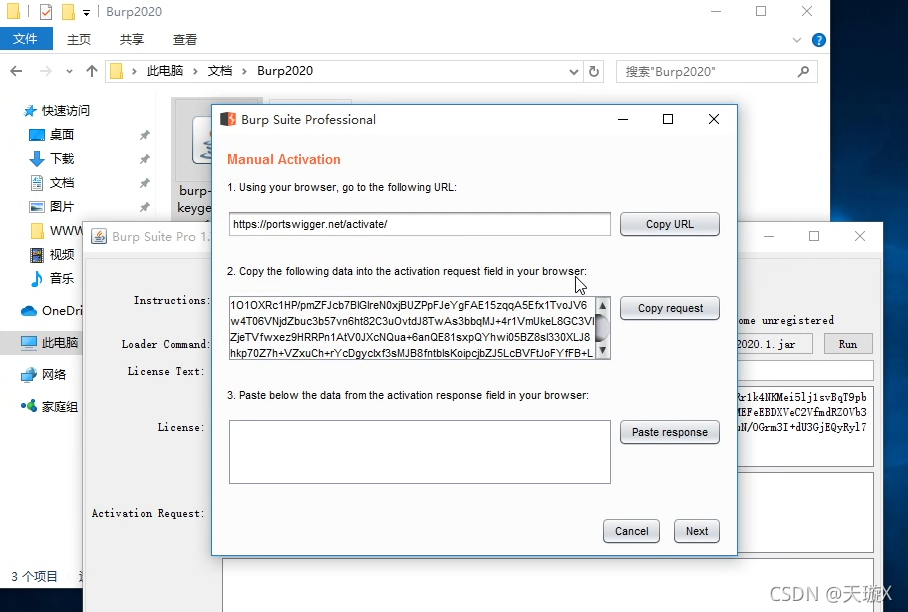

1 | Copy request`将第二个框里的内容复制到上面第一张图的`Activation Request`中去,会自动填补出`Activation Response`的内容,将这个自动填补`Activation Responsed`的内容复制放在`paste response`中去点击`next |

就安装成功85%了,点击finish进入到软件的页面

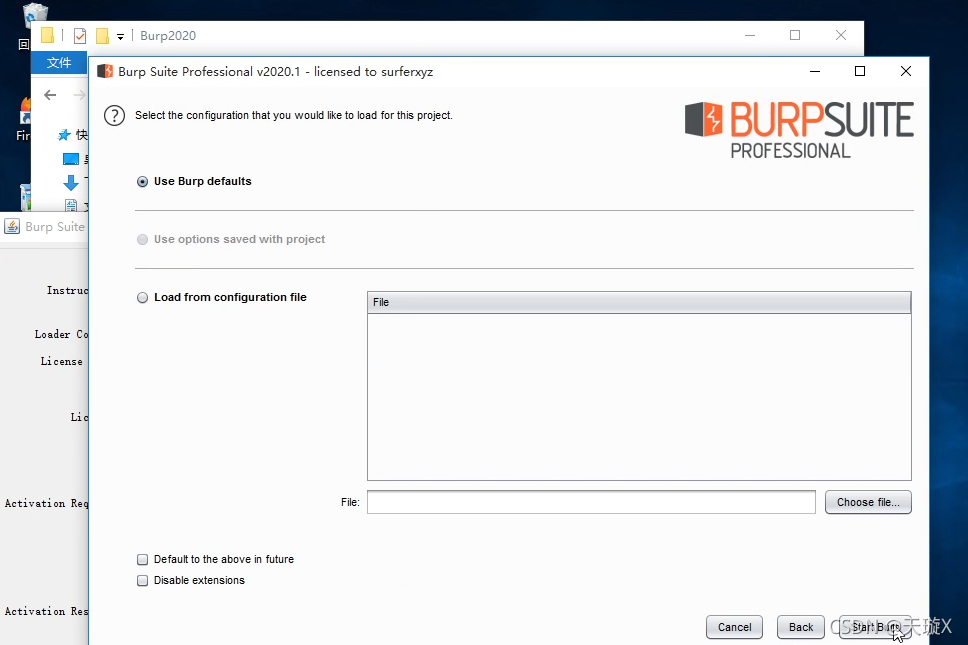

点击next

点击Start Burp

下次要打开应用时直接点击下面的.bat文件才行

如果说点击的是第三个文件,还是会跳出之前未激活前的样子。BurpSuite就这样就安装好了!

开机出现的界面是找不到disk:

no boot disk has been detected or the disk has failed

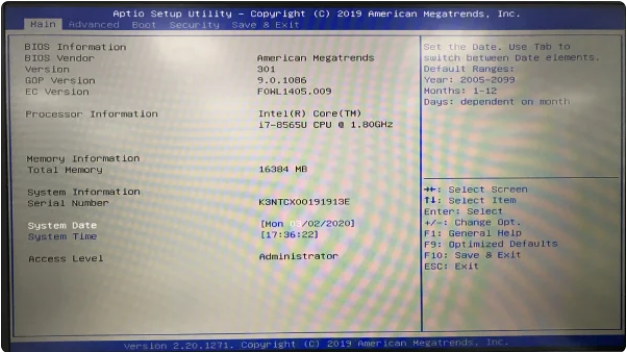

大概就是下图这样的界面,感觉像是系统的问题,所以要进入到BIOS界面去改动。老样子还是百度。

- 首先要进入BIOS设定页面,想到的就是在刚要开机的时候就开始按相应的快捷键。百度到的台式机的进入的快捷键一般都是F2,F1,ESC键,但是按了之后发现还是没进入到想要的BIOS设定页面,所以百度找到台式机的统一的进入BIOS页面的快捷键是DELETE键,并且成功了

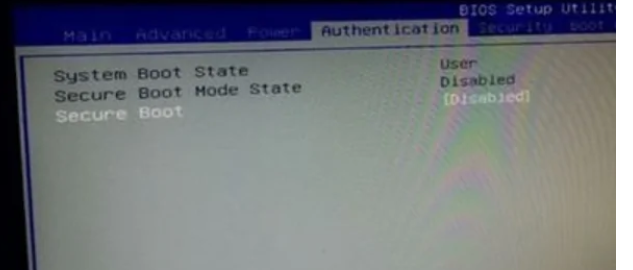

- 进入BIOS设定页面之后还是看不懂,按照百度上面写的: 将Authentication → Secure Boot→把 Enabled调成 Disabled

最后呈现成这个样子。

- 再找到Boot Options → Launch CSM →把 Never 改成 Always。

- 最后到EXIT的界面,第一个就是save and exit setup,电脑自动重启之后就大功告成了

注:改的时候会发现右下角会有提示,其中有一个大意是使用+-来改变选项。一般的↑↓←→是用来选择

关于我的网差点又G了(20221102)

1.虚拟机VMware网络问题

首先是爆出

- VMware network adapter VMnet1没有有效的IP配置

- VMware network adapter VMnet8没有有效的IP配置

- NAS无响应

解决方式是:

win+r呼唤出运行界面输入:services.msc

跳转到这个界面,找里面的VMware NAT service 和VMware DHCP service两个服务,启动两个服务就好。

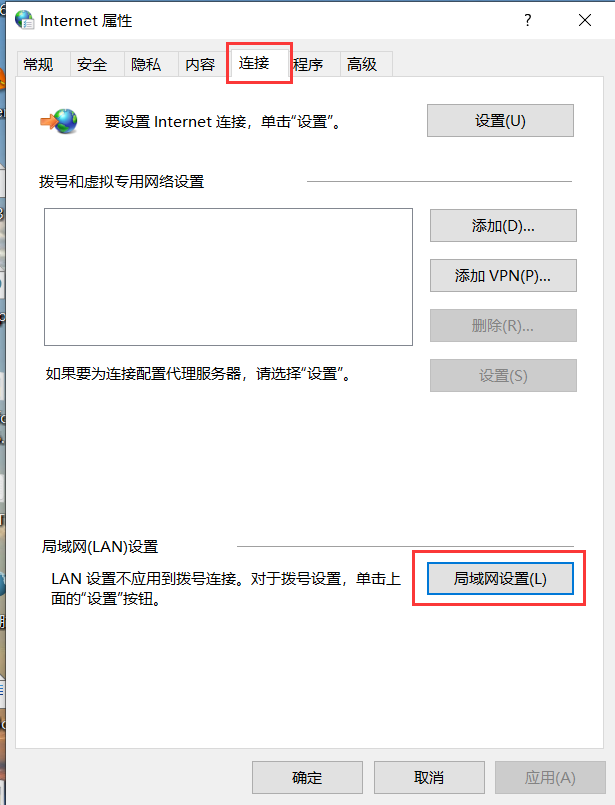

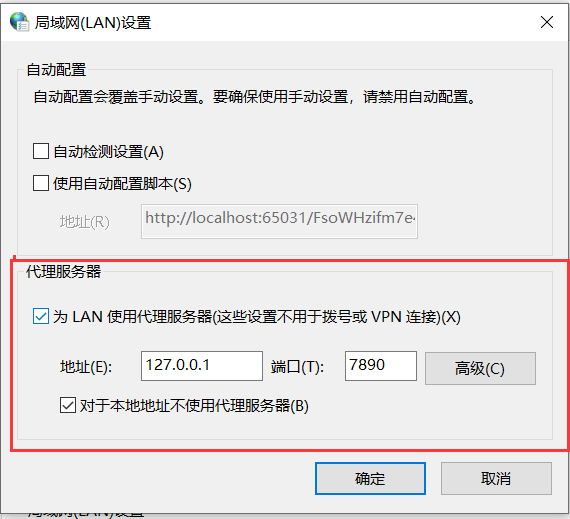

2.代理服务器拒绝连接

第二个遇到的问题就是如下图这样的界面。

这里开启的代理服务器给关掉终于恢复了要解决的问题/(ㄒoㄒ)/~~

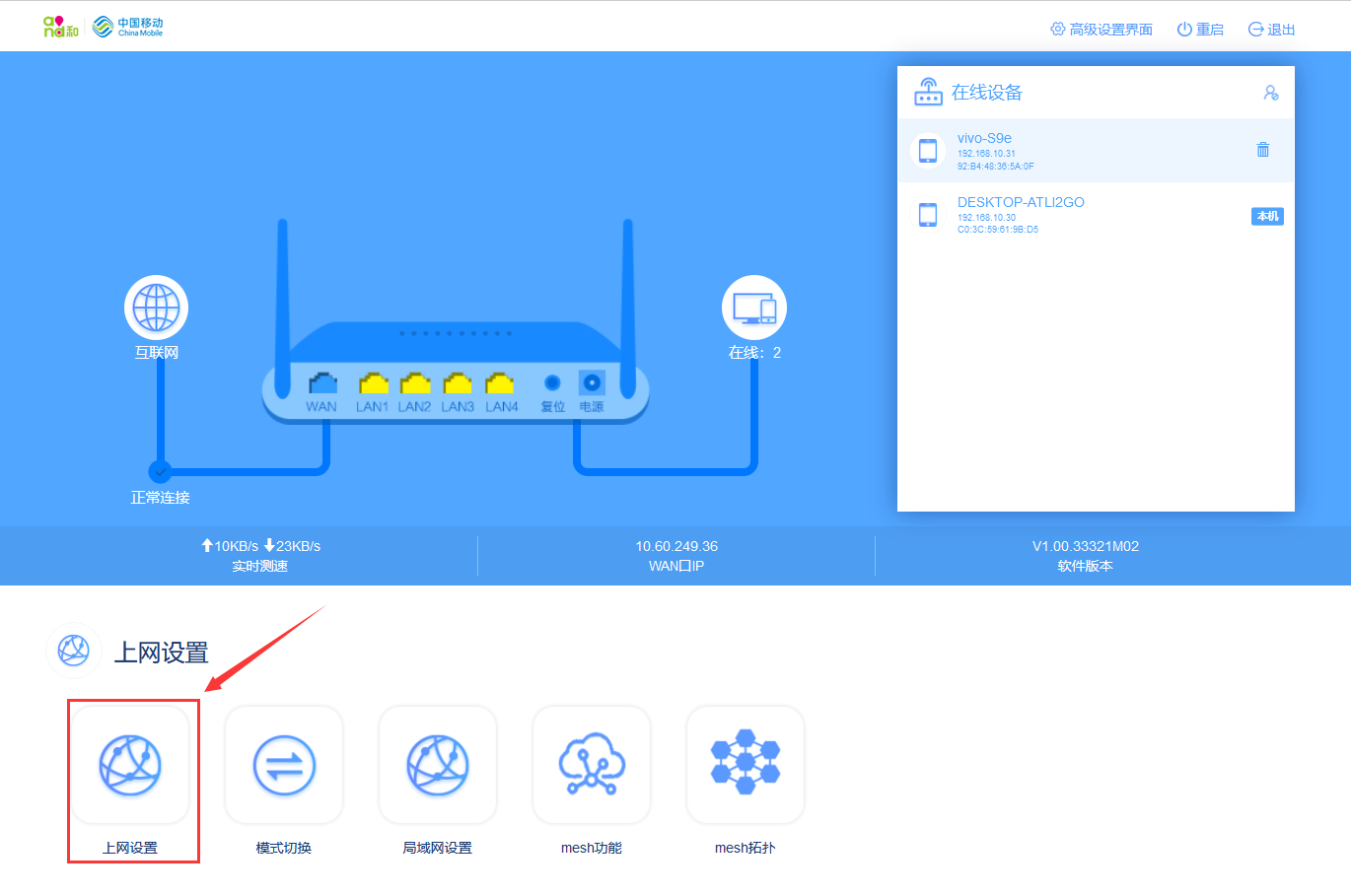

我真的不知道为啥我的网会G掉,听师傅说的是可能因为路由器里面有东西卡了,那就记录一下暂时性的解决方法叭

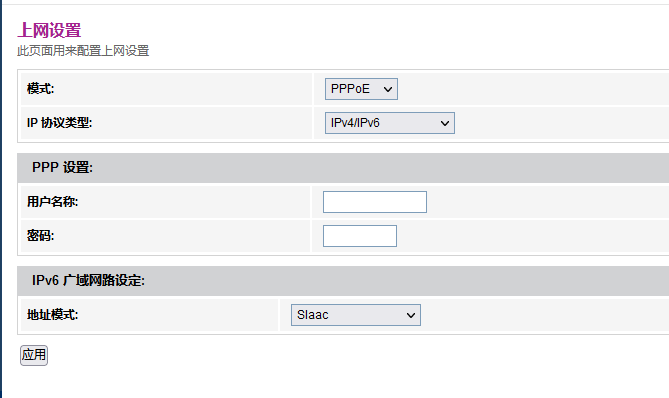

首先,切内网与外网的状态,登录本地管理地址192.168.10.1

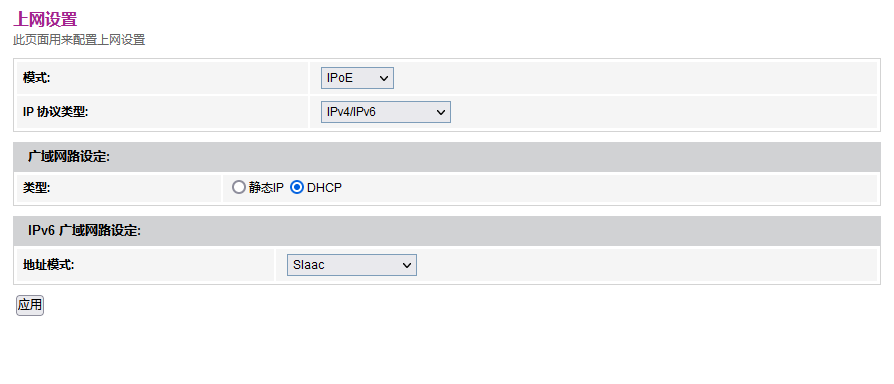

点击右上角的“简易设置界面”,有一个上网设置

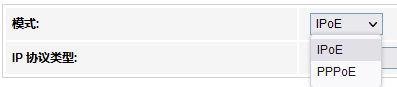

点击之后,下图的状态就是在学校内网的状态,如果想切回外网的状态的话,就是将模式给改掉

本来是IPoE的状态,改为PPPoE的状态就好了

但需要的是将用户名称输入进去,我觉得应该是可以自定义的,这样的话,就切入到了外网的状态,手机和电脑就可以同时使用了

关于win7系统重新安装win10(20220822)

前言

拿到的win7系统发现设备都挺老化的挺严重的,而且好长时间没重新开过了,所以一台电脑是越用越新的,而不是说放在那边保存好就是对的,可能外机没坏内里已经跟不上了

过程

首先

将win7系统整顿一下:拿到机器之后发现太卡了,直接把一些拖慢进程的软件全部删掉了,删掉之后发现速度快了不少。

其他的找系统内的更新,更新的时间挺长的。后面感觉这一步好像挺多余的。

其次

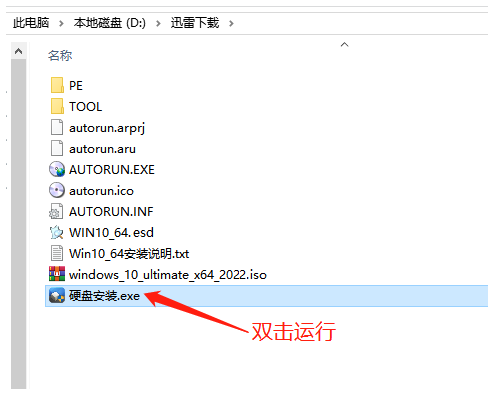

找win10的镜像代替文件,

https://windows.xnlyr.cn/course.html

装机教程是这样的

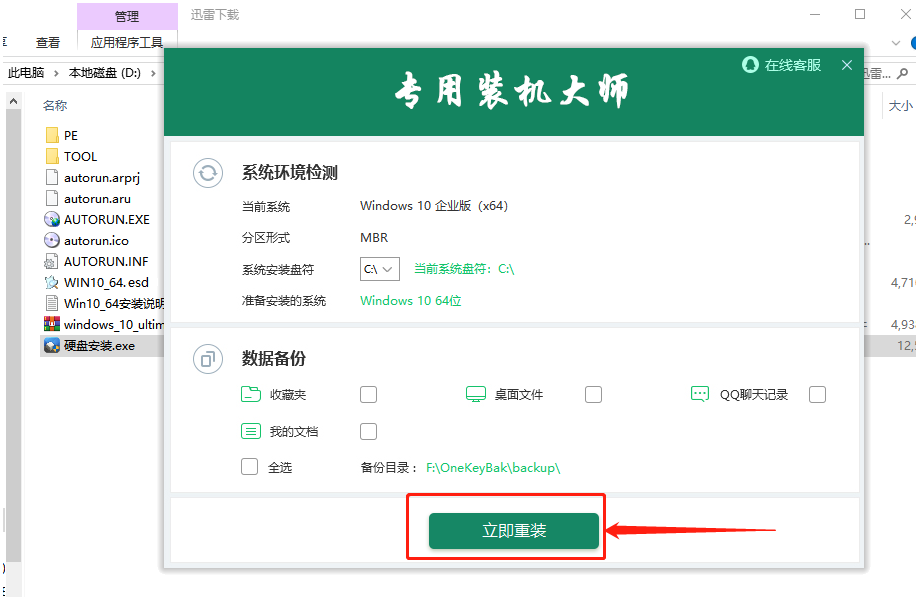

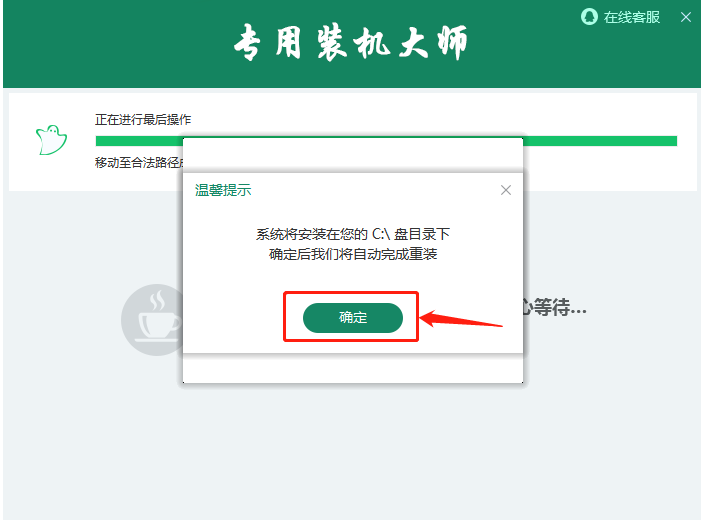

首先将iso文件解压,解压后是这样的,直接双击硬盘安装,直接安装。

之后等一下系统的自动安装

安好后屏幕会变黑掉,还会发出叫声巨吵,之后等待,会进入到BIOS系统,如果说不懂的话,直接Exiting and saving退出这个系统就好了。

最后

win10系统可以说就装好了,这是需要继续布置测试一下就好了

关于vscode连接服务器的ssh(20220805)

根据学习的东西,想将脚本放在服务器上跑,直接用服务器的ssh连接,找了很多资料,最终搞了一天弄出来了,有一些需要注意的地方,记录一下。

首先要有服务器的用户,这里首先用我的root用户实验

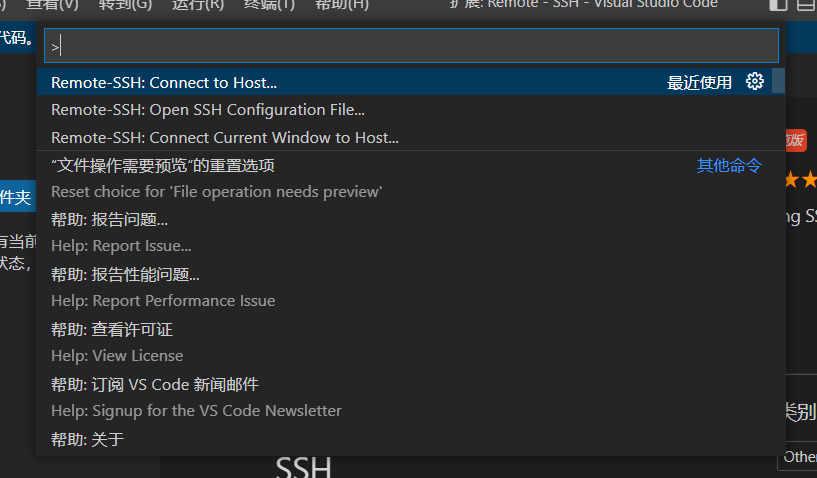

快捷键shift+ctrl+p呼唤命令行

输入ssh open

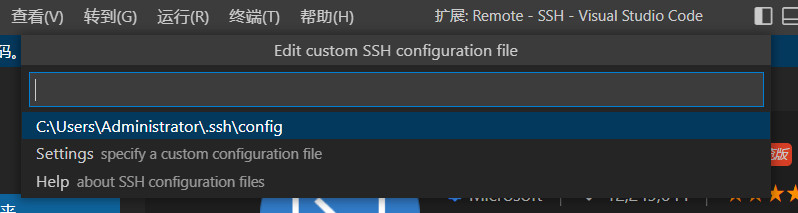

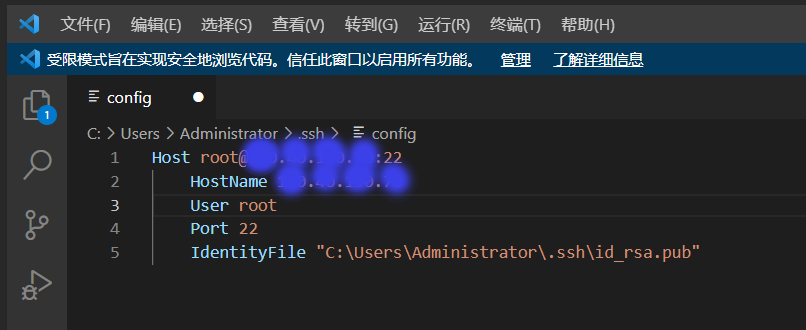

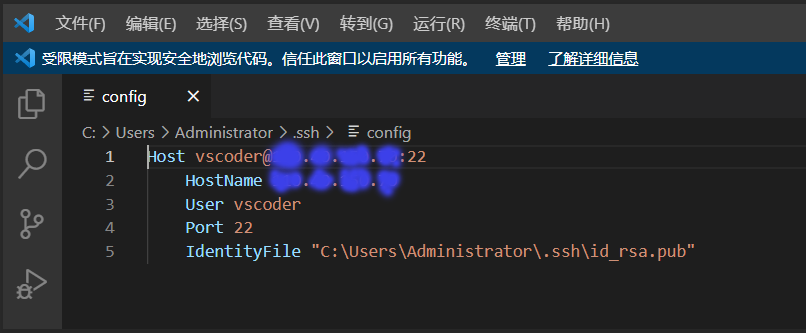

适配的文件在C:/uesr/Administrator/.ssh/config的位置将里面的文件内容写上相关的内容

Host root@xx.xx.xx.xx

Hostname xx.xx.xx.xx

User root

port 22 如下图示:

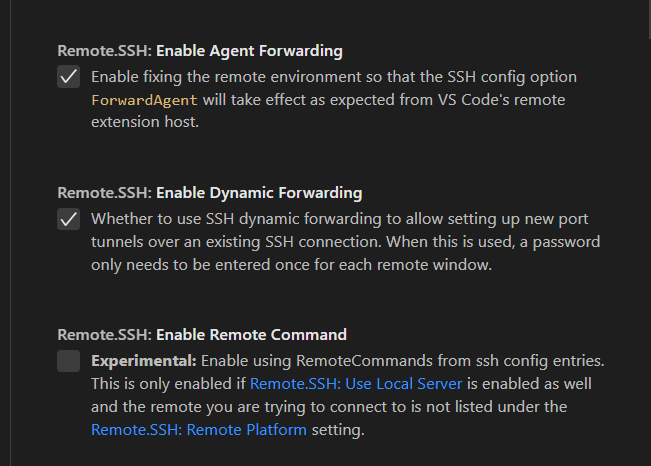

安装vscode的拓展,并且设置好拓展

设置好了之后可以点远程连接的按钮,进行连接测试

设置好了之后可以点远程连接的按钮,进行连接测试

快捷键shift+ctrl+p输入ssh connect回车确认后选择操作系统

我的服务器是Linux所以我选择了Linux的系统连接

我的服务器是Linux所以我选择了Linux的系统连接

进入后输入服务器ssh的密码就连接好了

连接完成大概是这个样子;

当然我们不能用服务器的最高权限只用来跑代码(如果跑G了,服务器就G了

当然我们不能用服务器的最高权限只用来跑代码(如果跑G了,服务器就G了

所以我们可以在服务器上开一个单独的用户给vscode

连接服务器的后台终端在里面输入以下命令进行修改:

查看服务器的用户 cat /etc/passwd

增加服务器的用户 useradd -u 777 -d /usr/vscoder -g users -m vscoder

adduser vscoder

passwd vscoder重复输入两次密码来改vscoder这个用户的密码

改好之后将上面的改掉

做到这一步就与上面无异了,直接连接输入密码就好了。

信息安全三级分不清的考点

年份整理

- 当代信息安全学起源20世纪40年代通信保密

- 电子认证服务提供者应当妥善保存与认证相关的信息,信息保存期限至少为电子签名认证证书失效后5年

- 香农1949年发表论文《保密系统的通信理论》,用信息论的观点对保密问题进行了全面的论述,它是信息安全发展的重要里程碑。

- 1972年完成的著名Anderson报告,是计算机安全发展的重要里程碑

- 数据加密标准DES制定的年份是1977

- 1985 ECC加密算法提出(椭圆曲线密码学)

- 1994美国联邦政府颁布数字签名标准(DSS)的年份.

- 1996,国际标准ISO 15408 GB/T18336的标准(CC)信息技术安全评价通用标准 *信息技术安全评估标准(ITSEC)

- 组织机构实施信息安全管理体系认证所根据的国际信息安全管理标准是BS7799

- AES是2001

- 国家秘密保密期限:绝密级不超过三十年,机密级不超过二十年,秘密级不超过十年。

- 《网络安全法》颁布时间:2016

- 2023年9月中央颁布的《国家信息化领导小组关于加强信息安全保障工作的意见》(中办发27号文件),标志着我国信息安全保障体系建设工作的开始

专业名词

- AAA: 认证、授权、审计(Authentication-Authorization-Accounting)

- 数据执行保护(DEP):(1)限制内存堆栈区的代码为不可执行的状态,从而防范溢出后代码执行的技术;(2)将内存敏感区域设置为不可执行状态,从而溢出后即使跳转到恶意代码的地址,恶意代码也无法运行

- 模糊测试****(fuzzing):通过向目标软件输入大量的畸形数据并监测目标系统的异常来发现潜在的软件漏洞

- 渗透测试****:模拟黑客可能使用的攻击技术和漏洞发现技术,对目标系统的安全做深入的探测,发现系统最脆弱的环节

- 滑板指令****:大量NOP空指令0x90填充组成的指令序列

- 综合漏洞扫描:IP地址扫描、网络端口扫描、漏洞扫描、弱口令扫描、注入攻击、SQL注入扫描

- 专项定向扫描:恶意程序扫描(病毒扫描)

- 蠕虫(worm):可通过网络等途径,自动将自身的全部代码或部分代码,通过网络复制、传播给其他网络中计算机的完全独立可运行程序

- 基本风险评估(参照风险评估×):只参照标准所提到的风险项对组织机构的资产进行风险评估的方法

- 出现漏洞的可能性是指成功攻击机构内某个漏洞的概率。

- P2DR模型美国ISS提出的动态网络安全体系(动态安全模型的雏形):**策略(Policy)**、防护(Protection)、检测(Detection)、响应(Response)

- 事故响应:计划、反应、恢复

- 网络舆情分析****:网络信息内容监控的主要方法

- IDS异常检测技术通过统计分析方法和神经网络方法实现

- 网络信息内容审计系统分为:流水线模型和分段模型

- 整数溢出:符号问题、运算溢出、存储溢出

- 风险管理:风险的识别、风险的分析、风险控制策略

- 数据库安全防护三个阶段:事前检查、事中监控、事后审计

- 软件安全开发:建立安全威胁模型、安全设计、安全编码、安全测试

- 微软SDL模型的中文全称:软件****安全开发生命周期模型

- 软件安全监测技术中,定理证明属于软件静态安全监测技术

- 入侵检测系统可以实现事中防护:入侵检测系统可通过与防火墙联动从而实现动态防护

- 入侵防御系统IPS具有拦截和检测功能

- 防火墙体系结构:屏蔽路由器、双重宿主主机体系结构、屏蔽主机体系结构、屏蔽子网体系结构yes√ 屏蔽中间网络体系结构 no×

- NAT三种类型:端口地址转换PAT、NAT池、静态NATyes√ 动态NAT no×

- 数据库软件执行三种类型的完整性服务:语义完整性、参照完整性、实体完整性

- 《信息系统安全保护等级划分准则》提出四个要素:信息系统所属类型、业务数据类型、信息系统服务范围、业务自动化处理程度

- Hosts文件

- 采用SSL协议,传输层协议就是TCP

- 风险识别和风险控制

- 数据执行保护技术:DEP限制内存堆栈区的代码为不可执行状态从而防范溢出后代码执行

- ESP基于IPSec的数据通信提供安全的保护机制不包括:加密存储no× 安全加密、身份认证、数据完整性鉴别

- HeapSpray攻击导致被攻击进程的内存占用非常大

UNIX/Linux系统

- unix文件权限先是,第一个字母表示文件类型:p,d,l,s,c,b,-

第一、首部

- 中国首部真正意义上的信息化法律《电子签名法》

- 风险管理第一阶段:风险的识别

- 我国发布的第一个有关信息安全方面的标准是在1985年

模糊分不清

- RADIUS没有完备功能:基于UDP的传输、简单的丢包机制、没有关于重传的规定和集中式审计服务

- 分布式访问控制方法:单点登录、Kerberos协议、SESAME

- 集中式AAA管理协议包括a.拨号用户远程认证服务RADIUS、b.终端访问控制器访问控制系统TACACS和Diameter

- Kerberos协议,对称加密机制,支持单点登录,支持双向身份认证,非集中访问控制方法。

- Kerberos协议设计核心:在用户验证过程中引入一个可信的第三方》。..无需主机地址信任,不需要认证

- 文件系统安全是UNIX/Linux系统安全的核心,文件是存储在外存上具有标识名的一组相关字符流或记录的集合,用户数据的集合是文件,目录也是文件,文件系统在安装操作系统之前创建

- shellcode:在缓冲区溢出攻击中,被植入的一段用以获得执行权限的代码

- 信息安全五个基本属性:完整性、机密性、可用性、可控性、不可否认性

- 信息安全保障工作:确定安全需求、设计和实施安全方案、进行信息安全评测、实施信息安全监控与维护

- ISO 13335标准首次给出的关于IT安全的6个方面的含义:机密性、完整性、可用性、审计性、认证性、可靠性

- 1996,国际标准ISO 15408的标准(CC)信息技术安全评价通用标准 信息技术安全评估标准(ITSEC)*GB/T18336

- 堆是先进先出,往高地址增长,从低地址向高地址增长;栈是后进先出,往低地址增长,从高地址向地址增长。

- 数据库事务均以BEGIN TRANSACTION语句显式开始,COMMIT和ROLLBACK语句显式结束.

- 数据库用户权限的两个要素:数据库对象和操作类型

- 数据库新用户三权限:DBA、RESOURCE、CONNECT

- 在CREATE TABLE语句中使用DEFAULT子句,是定义默认值首选的方法

- /bin用户命令的可执行文件(二进制文件) /dev(特殊设备)/etc(系统执行文件、配置文件、管理文件,Red Hat Liunx中非二进制配置文件保留)/lib(引导系统以及root文件系统中运行命令所需的共享库文件)

- 显式地执行自陷指令

TCP数据包头标志位

RST:出现差错,必须释放TCP连接重新建立应用层

URG:紧急指针有效

PSH:请求接收端主机尽快将数据包交付应用层

FIN:释放TCP连接

ACK:确认序号字段有效

SYN:建立一个同步连接

协议

ESP->安全载荷封装

AH->认证协议头

ISAKMP:两台配置了IPSec协议的windows计算机进行IPSec初始链接,通过Wireshark嗅探的前面10个数据包是ISAKMP协议的数据包

ICMP->ping命令

全错

- 风险评估:自评估、检查评估(风险评估分为自评估和检查评估)

- 风险评估主要依赖因素:灾难恢复策略no× 所采用的系统环境、使用信息的商业目的、商业信息和系统的性质yes√

- 信息安全管理的基本技术要求设计五个方面:物理安全、网络安全、主机安全、应用安全和数据安全

- 审核最大化,体系审核过程影响最小的必须选项->组织机构要对审核过程本身进行安全控制

- 利用网络服务程序的漏洞进行传播:局域网传播

- 进行栈溢出漏洞利用时,不属于漏洞利用数据项的是->exploit

- 漏洞利用的核心是利用程序漏洞去执行shellcode以便劫持进程的控制权

- windows系统进程管理工具:任务管理器、Msinfo32、DOS命令行yes√ 本地安全策略no×

- 传送会话或文件密钥进行加密时,采用的密钥是:密钥加密密钥 会话密钥№×

- 配置IPSec支持的身份验证方法不包括会话密钥

- 验证所收到的消息确实来自真正发送方未篡改的过程:消息认证

- 验证数字证书的真实性:验证证书中证书认证机构的数字签名来实现

- SSL中记录协议的作用:完成传输格式的定义

- 不属于主流捆绑:网站挂马no× 多文件捆绑、资源融合捆绑、漏洞利用挂马

- 不能再视图上完成:在视图上定义新的表

- 中国可信平台使用了TCM,TCG可信平台使用的TPM

- TCG定义的可信计算平台信任根包括三个根:可信测量根、可信存储根、可信报告根

- 从硬盘读取boot.ini是NTldr NT Loader

- 守护进程通常周期性的执行某种任务或等待处理发生的事件 no× 长期运行、自动关闭、少数服务通过实现

- 数据库安全错误的是:SQL注入攻击利用的是SQL语法,可以不受限制的访问数据库×

- 数据库安全检测:端口扫描、渗透扫描、内部安全扫描yes√ 入侵检测no×

- 数据库渗透测试:漏洞分析、用户名和密码渗透、监听器安全特性分析yes√ 发现数据库服务端口no×

- 数据库系统提供两种存取控制机制:自主存取控制和强制存取控制

- Biba模型作为BLP模型的补充,利用“下读\上写”保证数据完整性

- windows两类用户权限:登录权限 操作权限

网络端口

110->POP3

25->SMTP

23->TELNET

21->FTP

标准答案

- 智能模糊测试技术:结合了程序理解和模糊测试的测试技术

- 会话劫持

- 污点传播分析技术

- regedit

- RADIUS 拨号用户远程认证服务

- 安全特征

- 渗透测试

- 证书链的起始端:信任锚

- 信任模型:主要适用于有严格的层次级别划分的大型组织机构和行业领域的信任模型

- 美国的国家漏洞库:NVD

- 信息安全管理体系的主要内容:信息管理框架及其实施、信息安全管理体系审核、信息安全管理体系的认证

- 信息安全管理的内容主要包括信息安全管理体系、信息安全风险管理、信息安全管理措施

- 重要安全管理过程:系统获取、开发和维护、信息安全事件管理与应急响应、业务连续性管理与灾难恢复yes√ 安全资质评审no×

- 安全管理方针手册主要内容:信息安全方针的阐述、控制目标与控制方式描述、程序或其引用yes√ 信息管理的流程no×

- 信息系统安全:a.自主保护级、b.系统审计保护级、c.安全标记保护级、d.结构化保护级、e.访问验证保护级

- 信息系统的安全保护等级两个定级要素:等级保护对象受到破坏时所侵害的客体;对客体造成侵害的程度

- Msinfo32显示本地计算机硬件、系统组件和软件环境的完整视图,查看系统信息的工具

核心

- (公共密钥基础设施)PKI核心数字证书****,用公钥密码学技术来实施和提供安全服务的安全基础设施

- 数字证书不包含用户私钥 no× 用户身份标识、用户的公钥、CA的数字签名 含有信息的一串数字

- 数字签名体制的两个过程:签名和验证签名

- 数字证书的存储格式标准:X.509最基本的证书存储格式,签名值是CA对证书上述内容的数字签名值,其他用户、应用程序或实体需下载CA根证书,使用此证书中的公钥对证书中的数字签名进行验证

- 信息安全技术的核心:密码技术

- 可信计算平台的主要关键技术:信任根和信任链

- **证书签发机构(CA)**是公共密钥基础设施的核心机构

- **证书注册机构(RA)**是接受客户证书申请并进行审核注册的机构

- 身份认证的方法:静态密码、动态口令、USB KEY认证 yes√ AC证书no×

🐎你🐎呢

- 恶意程序的传播方法:网站挂🐎、诱骗下载、通过移动存储介质传播、通过电子邮件和即时通信软件传播、通过局域网传播 (网络钓鱼×)

- rootkit技术的木马是第五代木马,内核隐藏技术

密码种类

- 对称密码:DES(64)、AES(128)、IDEA

- 分组密码:(Feistel网络)DES、IDEA、(sp网络)AES、 (商业)SM4

- 序列密码:RC4、SEAL

- 160位哈希值:SHA-1、椭圆曲线密码的p值、ECC参数规模、SHA算法

- MD5是128位

- ElGamal密码->离散对数;RSA->大整数因式分解

- 非保护信道第一个:Diffie-Hellman

混淆

《可信计算机评估标准》(TCSEC,也称为橘皮书)将计算机系统安全划分为:四个等级七个级别

《信息安全等级保护管理办法》信息系统分为:五个安全保护等级

基于角色的访问控制:用户、角色、许可

信息系统的安全保护:人员、技术、操作

进程与CPU通信是通过中断完成的

进程是资源分配的基本单位

线程是独立运行和独立调度的基本单位,操作系统能够进行运算调度的最小单位

chmod改变文件权限

chown改变文件拥有权

last命令:列出用户所有登录时间和登陆终端地址

lastlog命令:列出用户最后登录时间和登陆终端地址

unix文件系统安全基于i节点中三段关键信息:文件拥有者、文件所在分组、****模式

信任根包括:可信测量根、可信存储根、可信报告根

栈是先进后出的数据结构,内存增长方向是高->低

堆是先进先出的数据结构,内存增长方向是低->高

缓冲区溢出攻击,用来获得执行权限的代码被称为shellcode代码

保护环:操作系统使用确保进程不会彼此造成负面影响

服务通过inetd进程或启动脚本启动

运行程序使用的是bash命令

审计audit

自主访问控制:DAC

强制访问控制:MAC

访问控制类型:预防性、纠正性、探查性yes√ 检验性no×

现实方法访问控制:行政性、逻辑\技术性、物理性

访问控制依赖三个职责:用户账户管理、操作跟踪、访问权利和许可权的管理

程序分配内存地址随机化分布:ASLR

跨站请求伪造CRSF 客户端请求

跨站脚本攻击XSS

存储型XSS又称为持久型跨站脚本攻击

Dos攻击 TCP协议:a.本身缺陷:SYN-Flood ACK-Flood b.全连接发起攻击

SQL攻击利用服务器端漏洞进行攻击

信息技术的产生和发展经历三阶段:电讯技术的发明、计算机技术的发展、互联网的使用

网络层协议:RIP

应用层协议:HTTP\DNS\SSH

基于矩阵的行的访问控制信息表示的是访问能力表(主体)

基于矩阵的列的访问控制信息表示的是访问控制表(客体)

A类IP地址范围:0.0.0.0~127.255.255.255

B类IP地址范围:128.0.0.0~191.255.255.255

C类IP地址范围:192.0.0.0~223.255.255.255

D类IP地址范围:224.0.0.0~239.255.255.255

USB Key身份认证(加密狗)

USB接口的硬件设备,内置单片机或智能卡芯片,可以存储用户的密钥或数字证书

利用Usbkey内置的密码算法实现对用户身份的认证。 .

基于USB Key身份认证系统主要有两种应用模式:一是基于冲击/响应(挑战/应答)的认证模式,二是基于PKI体系的认证模式,运用在电子政务、网上银行。

PKI体系(数字证书种类):

PKI 是 Public Key Infrastructure 的缩写,中文叫做公开密钥基础设施,也就是利用公开密钥机制建立起来的基础设施。 目的是为了管理密钥和证书。

PKI 是 Public Key Infrastructure 的缩写,其主要功能是绑定证书持有者的身份和相关的密钥对(通过为公钥及相关的用户身份信息签发数字证书),为用户提供方便的证书申请、证书作废、证书获取、证书状态查询的途径,并利用数字证书及相关的各种服务(证书发布,黑名单发布,时间戳服务等)实现通信中各实体的身份认证、完整性、抗抵赖性和保密性。

PKI 既不是一个协议,也不是一个软件,它是一个标准,在这个标准之下发展出的为了实现安全基础服务目的的技术统称为 PKI。

- Title: Something

- Author: Juana_2u

- Created at : 2023-10-14 12:01:05

- Updated at : 2023-10-14 14:54:25

- Link: https://juana-2u.github.io/2023/10/14/Something/

- License: This work is licensed under CC BY-NC-SA 4.0.